三星电子十余名员工因泄露10纳米级DRAM技术被起诉,这项耗资11亿美元研发的技术可能造成数十万亿韩元损失-10。而普通用户电脑里,类似的隐患可能正在悄然发生。

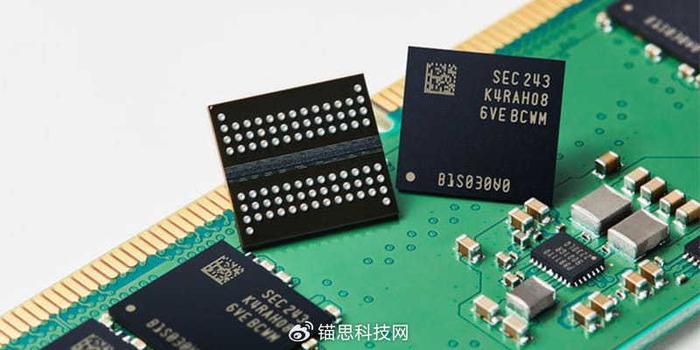

韩国检方近期起诉了10名涉嫌窃取三星10纳米级DRAM核心技术的人员,这项技术是三星耗时5年、投入1.6万亿韩元研发的成果-10。

当我们讨论“泄露”时,想到的往往是软件内存泄漏,但隐藏在硬件层面的DRAM泄露同样危险,它可能正在你的电子设备中悄然发生。

韩国半导体行业的这起案件揭示了技术泄露的现实威胁-10,但在技术层面,另一种dram leak形式同样值得警惕。

不同于软件内存泄漏,这种泄露发生在物理层面。研究表明,攻击者可以利用DRAM的电路特性实施信息泄露攻击-1。

现代DRAM内存采用的先进电路设计,如字线欠驱动和过驱动,原本是为了提高读写可靠性和速度。但在安全视角下,这些特性可能被恶意重新利用。

攻击者可以通过插入特洛伊木马,在适当时机激活恶意负载,导致信息泄露-1。这种硬件级别的威胁比软件漏洞更加隐蔽,难以检测。

安全研究领域有一个令人担忧的趋势:针对已知威胁的防御机制本身可能成为新的攻击面。这种情况也出现在DRAM安全领域。

以众所周知的RowHammer攻击为例,这种攻击通过反复访问DRAM行,导致附近行的比特翻转-5。为应对这一威胁,业界开发了各种缓解措施。

然而2025年3月的一项研究发现,这些防御措施本身可能引入时序通道漏洞-5。研究人员开发了名为“LeakyHammer”的新型攻击方式,利用RowHammer缓解措施引发的内存延迟差异建立进程间通信通道。

这种dram leak攻击实现了高达54.0 Kbps的信道容量,足以泄露敏感信息-5。这一发现表明,安全措施需要全面评估,否则可能适得其反。

要理解DRAM泄露问题,需要先了解其物理基础。DRAM存储数据的方式决定了它天生容易“泄露”。

DRAM的每个存储单元实质上是一个微小电容器,电荷状态代表存储的比特值-7。这些电容器不可避免地会随时间推移而漏电。

漏电的主要机制包括直接隧穿、亚阈值漏电、栅极诱导漏极泄漏和结漏电-7。随着制造工艺的微缩,这些效应变得更加显著。

高温会加速电荷泄漏,缩短数据保持时间。这意味着在高温环境下,DRAM需要更频繁地刷新以防止数据丢失-7。

某些特定的数据排列会产生噪声,干扰存储电荷的稳定性-7。这种特性可能被攻击者利用,通过精心设计的数据模式加剧特定存储单元的电荷泄漏。

理论上的漏洞与实际可实施的攻击之间存在巨大鸿沟,但研究人员已经成功架起了这座桥梁。

2020年,研究人员提出了“TrappeD”攻击方案,展示了如何通过硬件木马利用DRAM特性实施信息泄露-6。这种攻击不是简单的软件漏洞利用,而是针对硬件设计特点的精准打击。

攻击者可以故意增加字线电压,导致保持失败,从而发起拒绝服务攻击-1。更隐蔽的是,两条字线或位线可以被短路,利用DRAM的刷新操作泄露信息或注入故障-1。

研究人员通过在实际的RocketChip系统上芯片上实现TrappeD,证明了这类攻击的可行性-1。这表明dram leak威胁已经从理论研究走向实际验证。

面对硬件层面的DRAM泄露威胁,普通用户和企业可以采取多层次防护策略。首先,在硬件设计阶段就需要考虑安全因素。

DRAM制造商应加强安全审计,确保电路特性不被恶意利用-1。同时,系统设计者需要评估安全措施可能带来的副作用,避免防御机制本身成为攻击面-5。

对于已经发现的时序通道漏洞,研究人员提出了三种缓解措施,但承认彻底缓解会带来显著的性能开销-5。这反映了安全与性能之间的经典权衡。

在软件层面,开发人员可以通过合理的内存管理减少攻击面。智能指针、自动资源管理类等现代编程技术可以降低内存相关漏洞的风险-3。

定期更新固件和系统软件也是重要防护措施,因为这些更新可能包含针对已知硬件漏洞的缓解方案。多层次、纵深防御策略是应对复杂硬件安全威胁的关键。

检测DRAM泄露远比检测软件内存泄漏困难,但也并非无计可施。研究人员发现,通过监控DRAM刷新频率的异常变化或特定访问模式下的比特错误率,可以间接发现潜在的信息泄露攻击。

从韩国半导体技术泄露案到实验室中的硬件木马攻击,dram leak问题已经跨越了商业机密保护和硬件安全的界限。在高度互联的数字世界中,这种隐藏在芯片深处的威胁提醒我们,安全必须覆盖从硬件到软件的整个技术栈。

问:作为普通电脑用户,我怎么能知道自己是不是受到了这种DRAM泄露攻击?有什么明显的迹象吗?

说实话,普通用户很难直接察觉这类硬件层面的攻击,这正是它的危险所在。不像软件漏洞可能引发系统崩溃或明显卡顿,DRAM泄露攻击往往在后台悄无声息地进行。

不过还是有些间接迹象值得留意:如果你的电脑在运行常规任务时异常发热,或是电池续航明显短于往常,这可能是因为攻击活动增加了内存访问频率。系统性能突然下降也可能是攻击者利用DRAM特性进行恶意操作的结果。

更专业的检测需要借助工具。安全研究人员建议监控内存的访问延迟模式,异常的模式可能暗示着正在进行的攻击-5。一些安全软件也开始集成针对RowHammer类攻击的检测功能。

保持系统和安全软件更新是最基本的防护措施。虽然不能完全阻止硬件层面的攻击,但可以阻断许多利用这些硬件漏洞的恶意软件。对于高安全需求的用户,考虑使用具有额外硬件安全特性的内存模块可能是值得的投资。

问:这些关于DRAM泄露的研究看起来都很学术,它们对普通人的电子设备真的有实际影响吗?还是只是实验室里的理论?

这个问题问得很实在!几年前,这些可能确实主要是学术关注点,但现在已经不同了。随着研究深入,攻击方法变得越来越实用。

以RowHammer攻击为例,它已经从理论模型发展成为实际可用的攻击工具,甚至可以通过JavaScript在网页中实施-5。这意味着你正常浏览网页时就有可能成为攻击目标。

研究人员已经展示了利用这些漏洞进行的实际攻击,包括在进程间建立隐蔽通信渠道,传输速率足以泄露加密密钥等敏感数据-5。这不是纸上谈兵,而是已经验证的攻击路径。

对普通用户最直接的影响可能是性能下降和设备寿命缩短。恶意利用DRAM特性通常会增加内存访问频率,导致设备发热增加,长期可能影响硬件寿命。

随着物联网设备普及,许多低端设备使用没有完善保护机制的DRAM,这些设备面临的风险更大。所以,这些研究绝不是“纯理论”,而是与每个人的数字安全息息相关的前沿课题。

问:我听说有些新的内存技术比如LPDDR5和HBM,它们也会有类似的泄露问题吗?还是已经解决了?

很好的问题!新型内存技术确实在设计上考虑了更多安全因素,但完全解决问题并不容易。LPDDR5引入了更多安全特性,比如更好的刷新管理,但基本存储原理与之前的DRAM类似,因此仍可能受到某些变体攻击的影响。

HBM(高带宽存储器) 作为高端应用如显卡和高效能计算使用的技术,其三维堆叠结构带来了不同的安全考量。堆叠层之间的通信可能成为新的攻击面,虽然这方面研究还相对较少。

实际上,安全问题往往与创新同步发展。每当新技术引入新特性,攻击者就会寻找利用这些特性的新方法。例如,针对RowHammer的防御措施反而被研究人员发现可能引入时序通道漏洞-5,这就是所谓的“安全螺旋”。

所以,较新的内存技术可能对已知攻击有更好防护,但可能面临新的、尚未被发现的安全挑战。安全是一场持续的博弈,而不是一劳永逸的解决方案。制造商和安全研究人员需要不断合作,在新产品设计阶段就考虑安全因素,而不是事后补救。