俺们平时用电脑、玩手机,总觉得这玩意儿就是个黑匣子——点一下,画面就出来了;按一下,程序就打开了。可你晓得不,就在那些闪亮亮的内存条里头,正发生着一场悄无声息的“地道战”?今天咱就来唠唠这个听起来高大上,实则关乎每个人数字安全的技术——DRAM逆向提取。说白了,就是一群技术大牛,想方设法搞清楚内存芯片(DRAM)内部到底是咋干活儿的,因为厂家对这些核心设计细节通常是守口如瓶的-1。

你想啊,这就像你买了一套精装修的房子,开发商却不给你水电管线图。平时没事倒好,一旦漏水漏电,你想修都不知道从哪儿下手。DRAM逆向提取干的就是“画管线图”的活儿。内存厂商为了追求密度、性能和成本,在芯片里搞了各种复杂的微架构优化,但这些具体设计都是商业机密-7。可问题来了,不搞清楚这些,学术界想研究如何提升内存可靠性、开发存内计算新技术,甚至防范基于硬件的攻击,都像是盲人摸象。更棘手的是,一些安全漏洞,比如臭名昭著的“RowHammer”(行锤攻击),恰恰就利用了这些不为人知的物理特性-1。所以,逆向提取不是闲得慌,而是为了“知己知彼,百战不殆”。

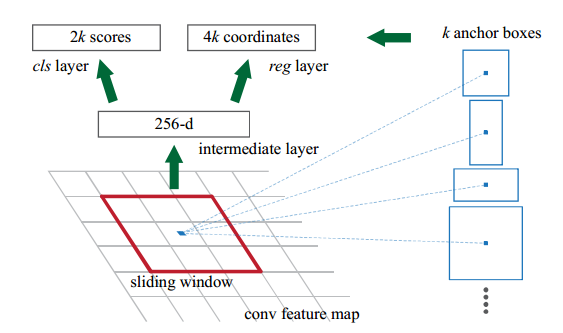

那具体咋“逆向”呢?总不能拿个螺丝刀把芯片撬开吧(其实极端情况下真有人用电子显微镜这么干-6)?但更主流、更巧妙的办法,是“旁敲侧击”。一个典型的思路,就是利用内存本身的行为特性来反推其结构。比如,研究人员会故意制造一些特定的访问模式,观察内存的“反应”。像DRAMScope这样的工具,就同时用了三招:第一招,诱发“激活引发比特翻转”(比如RowHammer),看看哪些位容易被“敲”翻;第二招,进行内存内部的行复制操作;第三招,测试数据的保留时间-1-7。通过交叉分析这些实验结果,就能像法医断案一样,拼凑出内存子阵列、行、列等关键结构的尺寸和组织方式。这可比蛮干高效多了,也避免了物理拆卸对芯片的破坏。

说到这儿,就不得不提一个实战利器——百度安全研发的DRAMDig工具。它的目标更聚焦:逆向出“物理地址”到“DRAM内部地址”的映射关系。这玩意儿为啥重要?因为它是RowHammer攻击成败的关键!攻击者想精准“锤击”某一行内存,必须知道这个映射关系,否则就是瞎蒙。以前的工具要么慢得要死(好几小时),要么结果不准。而DRAMDig最快能在69秒内搞定,平均也就七八分钟-2-8。它的秘诀在于引入了“领域知识”,比如DDR4标准规范、系统信息,再结合巧妙的时序信道测量,智能化地缩小范围,避免了无意义的穷举-2。这种DRAM逆向提取思路,把耗时从“小时级”降到了“分钟级”,堪称一次效率革命。

你可能会想,这研究离我们普通用户是不是太远了?诶,可不敢这么说。这种逆向技术揭示的漏洞,其影响是实实在在的。比如,研究人员已经证明,通过JavaScript脚本就能在网页中发起攻击,窃取同一台电脑上虚拟机里的敏感数据(像密码、密钥)-3。更惊人的是,一些攻击甚至能绕过层层隔离,实现提权,从普通用户变成系统管理员-2。想想都后怕!所以,逆向工程不仅是学术探索,更是安全防御的前置条件。只有把“黑匣子”里的机关暗道摸清楚,才能设计出有效的防护方案。像DRAMScope团队在逆向分析后,就针对新发现的漏洞提出了一种简单有效的数据掩码保护机制-7。

当然啦,这场“猫鼠游戏”不会结束。内存技术在迭代,攻击手段在升级,逆向提取的方法也在进化。未来,我们可能会看到更多结合人工智能(比如用Transformer模型分析内存数据模式-4)、更自动化、更精细的逆向技术出现。但核心目的不变:让这个数字世界的基石变得更透明、更可靠、更安全。

网友“好奇的螺丝刀”提问:

看了文章觉得技术好厉害,但感觉门槛太高了!像DRAMDig这样的工具,我们普通程序员或者安全爱好者能用得上吗?有没有可能自己动手在个人电脑上做一些简单的验证或学习?

答:

这位朋友问得非常实在!确实,这些研究听起来很前沿,但工具本身的价值就在于被使用。对于DRAMDig这样的专业工具,其主要目标用户是硬件安全研究员、芯片架构师以及云服务提供商的安全团队。他们用它来评估实际系统(从个人电脑到大型云服务器)面临的Rowhammer等硬件攻击风险-2。普通程序员直接使用它可能有一定难度,因为它需要比较底层的系统访问权限和对内存体系结构的理解。

不过,这绝不意味着爱好者无法学习和参与。整个DRAM逆向提取的思维方法——即通过软件手段观察和推断硬件行为——是安全领域一个非常重要的范式。你可以从一些基础概念入手:比如学习内存的物理地址与DRAM内部地址映射的概念-2;了解Rowhammer的基本原理(反复访问特定行导致相邻行数据比特翻转)-1;甚至可以复现一些经典的、相对简单的侧信道实验。网上有相关学术论文的开源代码(如早期的DRAMA攻击工具-3),在可控的实验环境(比如旧电脑、专门的实验平台)中进行学习和研究是完全可行的。这个过程能极大地加深你对计算机底层工作原理的认识,理解“软件安全”如何最终植根于“硬件安全”。所以,虽然直接操刀顶级工具不易,但顺着这个方向学习和实践,绝对是一条提升技术深度的好路径。

网友“务实的企业网管”提问:

文章里提到的这些漏洞,比如Rowhammer,听起来很可怕。作为公司的IT管理员,除了盼望芯片厂商和操作系统出补丁,我们现在有没有什么可以立即采取的、相对实用的缓解措施?

答:

这位网管朋友的担忧非常必要且务实。面对Rowhammer这类硬件级漏洞,完全依赖终端防护软件确实力不从心,但立即“躺平”等待补丁也绝非上策。目前,可以采取一个多层次的、实践性的防御策略:

首先,资产清点与风险评估。 你可以利用现有信息,对公司的关键服务器和终端进行一轮梳理。Rowhammer的影响与内存颗粒的工艺、型号密切相关。虽然无法直接检测,但可以关注硬件供应商和安全机构发布的安全公告,了解哪些世代或批次的内存可能风险更高。对于部署了关键业务或承载敏感数据的系统,应给予更高关注。

利用现有系统机制。 现代操作系统和虚拟化平台已经引入了一些软件缓解措施。例如,可以确保系统启用并正确配置了诸如“内存错误检测与纠正”(如果硬件支持ECC内存)等相关功能。在Linux内核中,也有针对Rowhammer的软件防护模块(如page_table_isolation的某些增强特性)。保持操作系统和虚拟机监控程序(如VMware、Hyper-V)的最新状态至关重要,因为它们的更新可能包含对内存管理算法的改进,以增加攻击难度。

再者,调整安全架构假设。 最重要的是,要认识到传统的“进程间隔离绝对安全”的假设在硬件漏洞面前被削弱了-3。在部署最敏感的应用时,应考虑采用物理隔离而非仅逻辑隔离。例如,将不同安全等级的业务部署在不同的物理服务器上,避免共享底层硬件资源。在云环境中,可以与服务商沟通,了解他们针对此类硬件漏洞的防护措施和隔离保证。

总而言之,当前的防护思路是“增加攻击成本和不确定性”。虽然无法百分百杜绝,但通过组合上述措施,能将风险降低到可管理的水平,为等待更彻底的硬件或固件修复争取时间。

网友“仰望星空的芯片菜鸟”提问:

从长远看,DRAM逆向提取技术本身,除了用于找漏洞和防御,有没有可能反过来赋能一些正面的、创新性的应用?比如帮助开发新型的内存计算架构?

答:

这位“芯片菜鸟”的问题非常有远见,触及了这项技术的终极价值之一!答案是肯定的。DRAM逆向提取绝非只是为了“搞破坏”或“打补丁”,它更核心的使命是消除信息壁垒,推动技术创新。

一个最直接的方向就是您提到的存内计算。PIM被视为打破“内存墙”、提升能效比的关键未来技术-7。但要想高效地利用DRAM阵列本身进行计算,而不是仅仅存储数据,就必须对其微观架构了如指掌:比如子阵列的划分、行列的精确组织方式、内部数据通路的走向等。只有通过逆向提取获得这些“地图”,研究人员才能设计出与硬件特性深度契合的计算单元和指令,让计算真正发生在数据所在的位置,避免不必要的长距离数据搬运,从而极大提升性能和能效。

在高可靠性计算领域(如航空航天、自动驾驶、金融系统),需要对内存的软错误率有极其精确的建模。不同的内部结构(如开位线/折叠位线结构-7)对宇宙射线等导致的比特翻转敏感性不同。通过逆向提取获得真实的结构参数,可以构建更精准的错误预测模型,从而设计出更高效的纠错编码方案,而不是基于猜测或过时的模型进行设计,这能显著提升关键系统的可靠性和安全性。

我们可以将逆向提取看作是一把 “钥匙” 。它既能打开“漏洞之门”让我们及时修补,更能打开 “创新之门” ,让我们更充分地挖掘和利用硬件潜力,设计出下一代更强大、更安全、更高效的计算机体系结构。这正是其学术和工程价值的最高体现。